CVSS 10.0 と聞いて、嫌な汗を思い出した情シスは多いはずだ。

私もその一人だ。

2021年末、Log4j。

当時の空気感は、今でもはっきり覚えている。

Java 由来のサーバーに、ほぼ標準装備されていたログライブラリ。

自分で入れた覚えがなくても、

フレームワークの下層、ミドルウェアの奥、

ありとあらゆる場所に潜り込んでいた。

「どこに入っているか分からない」

それが最大の恐怖だった。

年末進行は吹き飛び、

年明けはパッチ適用と影響調査に明け暮れた。

直接使っていないはずのシステムまで洗い直し、

ベンダーの回答を待ち、

「うちは大丈夫か?」という問い合わせに追われ続けた。

Log4j は、

運用者が悪かったわけではない。

だからこそ、あれは“災害”だった。

だが、今回の n8n の件は、

あの時と同じ種類の話ではない。

CVSS 10.0 という数字は同じでも、

そこに至るまでの経緯は、まったく異なる。

これは

「気付かなかった」

「避けようがなかった」

事故ではない。

自分で入口を作り、

自分で外に出し、

自分で危険な場所に置いた

結果としての 10.0 だ。

Log4j が

「避けられなかった地雷」

だったとすれば、

今回の n8n は、

「自分で踏みに行った地雷」

に近い。

だからこそ、この件は

単なる脆弱性ニュースとして消費してはいけない。

これは、

これから同じ過ちを繰り返しかねない私たち自身への警告だ。

第1章:何が起きたのか──CVE-2026-21858の概要

2026年1月、ワークフロー自動化ツール n8n において、

CVSS 10.0(Critical) と評価される重大な脆弱性 CVE-2026-21858 が公開された。

本脆弱性は、いわゆる Unauthenticated Remote Code Execution(認証不要の遠隔コード実行) に該当する。

条件が揃えば、攻撃者はログインや事前情報を一切必要とせず、n8n が稼働するホスト上で任意のコードを実行できる。

影響範囲は限定的ではない。

- インターネットから到達可能な n8n インスタンス

- デフォルト構成、もしくはそれに近い設定

- Webhook 等の公開エンドポイントを有する環境

これらを満たす環境では、完全なシステム乗っ取りに直結する可能性がある。

脆弱性の技術的要点

原因は Content-Type Confusion(Content-Type 混乱) に分類される入力検証不備である。

- HTTP リクエストの Content-Type に対する検証が不十分

- 想定外の形式で送信されたデータが、内部処理で安全な入力として扱われる

- 結果として、内部ファイル操作・セッション偽造・コード実行へと連鎖する

この種の脆弱性は、単体では「入力チェック漏れ」に過ぎない。

しかし、n8n のように“内部権限を束ねる制御系”に存在した場合、影響は一気に跳ね上がる。

回避策は存在しない

重要な点として、本件には有効なワークアラウンドが存在しない。

- WAF での完全防御は困難

- 設定変更による根本回避は不可

- 影響を断つ唯一の手段は n8n 1.121.0 以降へのアップデート

つまりこれは、

「設定で何とかする」

「様子を見る」

といった選択肢が許されないタイプの脆弱性だ。

ここでは、まだ“誰も責めない”

本章では、あえて評価や断罪は行わない。

- 脆弱性は存在した

- 影響は極めて深刻

- 修正は提供された

ここまでは事実である。

だが、CVSS 10.0 が付与された理由は、

単に「バグが悪質だったから」ではない。

次章では、

なぜこの脆弱性が“ここまで致命的になったのか”

その前提条件──すなわち 運用の置き場所 を掘り下げる。

第2章:「脆弱性が悪い」という逃げ道を塞ぐ

まず最初に、はっきりさせておくべきことがある。

脆弱性そのものは、罪ではない。

どんなソフトウェアにもバグはある。

OSS であろうと、商用製品であろうと、この前提は変わらない。

問題は「脆弱性が存在したこと」ではなく、その脆弱性が致命傷になる場所に置かれていたことだ。

今回の CVSS 10.0 は、コードの出来だけを評価した数字ではない。

“運用された文脈”を含めて採点された結果である。

n8n は「サービス」ではない

ここを誤解した時点で、設計は破綻する。

n8n は本質的に、

- 業務フローの自動化

- 内部 API・外部 API の接着剤

- 認証情報・トークン・Webhook の集約点

つまり、制御系(Control Plane) だ。

制御系とは何か。

それは「壊れたら困るもの」ではない。

壊れた瞬間に、連鎖的に全てが壊れるものだ。

この種のシステムは、設計上、

- 内部ネットワークに置く

- 信頼境界の内側に閉じ込める

- 公開する場合は、機能を極端に限定する

という前提で扱われる。

なぜ CVSS 10.0 になったのか

Content-Type Confusion という技術要素自体は、珍しいものではない。

単体で見れば、中程度〜高程度で収まるケースも多い。

それが 10.0 に跳ね上がった理由は明確だ。

- インターネットから到達可能

- 認証不要

- 内部権限に直結

- RCE に到達可能

この条件がすべて成立していた。

そして、この条件を成立させたのは、

脆弱性ではなく、運用判断だ。

「OSSだから危ない」は完全に間違い

ここで話をすり替えてはいけない。

- OSS だから危険

- 無償だから品質が低い

- コミュニティが甘い

これらはすべて責任転嫁だ。

同じ OSS でも、

- 内部限定

- VPN 越し

- 認証境界の内側

に置かれていれば、今回の脆弱性は

「修正待ちの不具合」で終わっていた。

致命傷になったのは、公開されていたから。

それ以上でも以下でもない。

運用は「コードの一部」である

情シスの視点で言えば、ここが最重要だ。

- デプロイ先

- ネットワーク露出

- 認証境界

- 到達可能性

これらはすべて、コードレビューと同格の設計要素だ。

「ソフトは正しく作られていたが、運用が甘かった」

という言い方は、もはや成立しない。

運用が甘ければ、そのソフトは“甘いソフト”として完成する。

CVSS 10.0 は、その完成度に付けられた点数だ。

第3章:なぜ「グローバル運用」が選ばれてしまったのか

今回の事案で本当に問われるべきなのは、

「なぜ脆弱性があったのか」ではない。

なぜ、それをインターネットに直結したのか。

ここに明確な設計意図があった例は、正直ほとんど見当たらない。

多くの場合、理由は曖昧で、再現性がある。

理由①「どこからでも使いたかった」

最もよく聞く説明だ。

だが、情シス視点で言えば、これは理由にならない。

- VPN

- リバースプロキシ+認証

- ゼロトラスト(ZTNA)

どれでも実現できる。

制御系を素通しで公開する必然性はない。

「どこからでも使える」と

「誰からでも到達できる」を混同した時点で、

設計は破綻している。

理由②「Webhook が必要だった」

これも典型的だ。

確かに、Webhook は外部からの入力点になる。

だが、だからといって、

- 管理 UI

- 実行エンジン

- 内部状態

まで含めて公開する必要はない。

受け口と制御面は分離する。

これは Web システム設計の基本原則だ。

今回のように、

「Webhook が必要だったから全体を外に出した」

という構成は、ドアを付けるために金庫ごと路上に置く行為に等しい。

理由③「PoC だった」

これは最も危険な言い訳だ。

PoC とは、

- 設計が固まっていない

- 権限設計が甘い

- ログや監視が不十分

つまり、一番穴だらけな状態を指す。

にもかかわらず、

PoC だから公開でいい

という判断が下される。

本来は逆だ。

PoC だからこそ閉じる。

PoC を公開する文化は、

「後で直す」という希望的観測を前提にした

責任の先送りに過ぎない。

理由④「クラウドが当たり前だから」

これが最も根深い。

- クラウド=先進

- オンプレ=遅れている

- 公開前提=モダン

こうした空気が、判断を鈍らせる。

だが、クラウドかオンプレかは本質ではない。

重要なのは 責任境界がどこにあるか だ。

クラウドであっても、

- 内部限定

- Private Endpoint

- 到達経路を絞る

設計はいくらでも可能だ。

「クラウドだから公開」は、

思考停止の別名でしかない。

無邪気さが生む最大の問題

これらの理由に共通するのは、悪意ではない。

無邪気さだ。

- 危険だと知らなかった

- 深く考えていなかった

- 皆やっていると思った

だが、制御系において、

無邪気さは過失ではなくリスクそのものになる。

CVSS 10.0 は、

「攻撃者が巧妙だった」

という評価ではない。

「運用者が甘かった」

という現実を、数値で突きつけただけだ。

第4章:対照例──オンプレ限定という判断

今回の件を受けて、

「では、どうすればよかったのか?」

という問いが自然に浮かぶ。

その答えを、事後的な理想論ではなく、

すでに実装された現実の判断として示した例がある。

Ricoh が提供した

LLMスターターキットだ。

この製品は、当初からオンプレミス限定という制約を明示している。

オンプレ限定=保守的、ではない

この判断は、しばしば誤解される。

- クラウドを理解していない

- グローバル展開を諦めた

- 技術的に遅れている

だが、実態は真逆だ。

これは

「どこまでを自分たちが責任を持つか」

を極めて明確にした設計判断である。

制御系としての自覚

LLMスターターキットは、

- LLM

- データ

- 業務ロジック

- 社内情報

を接続する制御系だ。

つまり、n8n と同様、

侵害された瞬間に被害が連鎖する位置にある。

Ricoh は、そこを正確に理解していた。

だから、

- 不特定多数からの到達を前提にしない

- 責任境界を顧客の内部ネットワークに置く

- 「便利さ」より「事故らないこと」を優先する

という判断をした。

これは思想ではない。

工学的な割り切りだ。

「グローバル展開しない」という勇気

注目すべきは、

「できないからやらなかった」のではない点だ。

Ricoh ほどの企業が、

- SaaS 化

- グローバル公開

- クラウド前提

を技術的に実現できないはずがない。

それでもやらなかった。

理由は単純だ。

事故の責任を、曖昧にしたくなかった。

便利さと引き換えに、何を捨てたか

オンプレ限定は、確かに不便だ。

- 初期導入は重い

- 運用は顧客任せ

- スケールは効きにくい

だが、その代わりに、

- 攻撃面は劇的に減る

- 到達可能性は制御できる

- CVSS 10.0 級の事故は起きにくい

このトレードオフを、

最初から選んだ。

この章で言いたいことは一つだけ

Ricoh が正しかった、という話ではない。

言いたいのはこれだ。

制御系をどう扱うかについて、

最初から覚悟を持って決めたかどうか

それだけが、

n8n の無邪気なグローバル運用との決定的な違いだ。

第5章:CVSS 10.0という異常値

CVSS は、感情を排した評価指標だ。

だからこそ、10.0 という数字は滅多に出ない。

情シスなら分かっているはずだが、

CVSS 10.0 は「重大」ではない。

“災害指定”に近い。

10.0 が付く条件は、極端に厳しい

CVSS v3 系で 10.0 に到達するには、以下がほぼ同時に成立する必要がある。

- ネットワーク経由(Remote)

- 攻撃が容易(Low complexity)

- 認証不要(No privileges required)

- ユーザー操作不要

- 機密性・完全性・可用性がすべて完全破壊

どれか一つでも欠ければ、10.0 にはならない。

今回の n8n は、

これらをすべて満たしてしまった。

なぜ Log4j が引き合いに出されるのか

CVSS 10.0 と聞いて、多くの情シスが思い出すのは

Log4j だろう。

Log4j(Log4Shell)は、

- どこにでも入っていた

- 利用者が把握しきれなかった

- 攻撃成立条件が緩すぎた

という意味で、歴史的な事故だった。

n8n は Log4j ほど広範ではない。

この点は冷静に区別すべきだ。

だが、性質は近い。

- 「想定していない場所」に置かれていた

- 「公開される前提」で設計されていない

- それが、インターネット直結で使われていた

結果として、

一つの欠陥が即フルテイクオーバーに繋がる。

CVSS は、この“文脈込みの危険度”を評価する。

点数が示しているのは「運用評価」

重要なのはここだ。

CVSS 10.0 は、

「このコードは酷い」

と言っているのではない。

「このコードを、今の置き方で使うのは危険だ」

と断じている。

つまり、この点数は

開発者への評価ではなく、

運用者への成績表だ。

- 到達可能性をどう設計したか

- 認証境界をどう引いたか

- 侵害時の影響範囲をどう見積もったか

これらすべてが、数値に集約された。

「運が悪かった」では済まされない理由

CVSS 10.0 を引いたシステムに対して、

「不運だった」

という評価は成立しない。

なぜなら、

- 攻撃条件は特別ではない

- 高度な攻撃者も不要

- 自動化されたスキャンで成立する

時間の問題だっただけだ。

Log4j も同じだった。

「いつ気付かれるか」の違いしかなかった。

この章の結論

CVSS 10.0 は警告ではない。

最終通告だ。

- その設計思想は危険

- その運用判断は破綻している

- 次は実被害になる

数値でここまで言われることは、ほとんどない。

だからこそ、

今回のスコアは記憶に残すべきだ。

第6章:本当に叩く相手は誰か

ここまで読んできた情シスであれば、

もう一つの問いが頭に浮かんでいるはずだ。

「結局、誰が悪いのか?」

答えは明確だ。

そして同時に、間違えやすい。

叩く相手ではないもの

まず、叩くべきではない相手を明確にしておく。

- n8n というプロダクト

- OSS コミュニティ

- 脆弱性を発見・公開した研究者

- ましてや攻撃者ですらない

これらを叩いても、何も改善しない。

脆弱性は修正された。

OSS としてのプロセスも、正常に機能した。

叩くべき相手は「判断した側」

問題は、そのソフトをどこに、どう置くと決めたかだ。

- 誰が公開を決めたのか

- 誰がリスク評価を省略したのか

- 誰が「とりあえず」で外に出したのか

ここに責任がある。

そして厄介なのは、

それが特定の誰かではなく、

空気・慣習・ノリで決まっていることだ。

自分の手に負えないものを、外に放つな

ここで、はっきり言っておく。

自分の手に負えないものを、グローバルに放つな。

- セキュリティを理解しきれていない

- 影響範囲を把握できていない

- 事故時の責任を引き受ける覚悟がない

それにもかかわらず、

- SaaS っぽいから

- 便利だから

- 流行っているから

という理由で、

制御系をインターネットに解き放つ。

これは挑戦でも革新でもない。

ただの迷惑行為だ。

バイブコーディングと同じ構造

ここで、最近よく見かける

バイブコーディングの話と重なる。

- 自分では全体を理解していない

- だが、動いているからよしとする

- 問題が起きたら「想定外」で済ませる

これを

個人のローカル環境でやるなら、好きにすればいい。

だが、それを

グローバルに公開された制御系でやるな。

他人のネットワーク

他人のデータ

他人の業務

を巻き込む権利は、誰にもない。

「善意」は免罪符にならない

今回の件でよく見かける言い回しがある。

- 悪意はなかった

- 知らなかった

- 勉強中だった

だが、情シスの世界では、

善意は一切考慮されない。

- 侵害は侵害

- 事故は事故

- 被害は被害

だからこそ、

「分からないなら閉じる」

という選択が存在する。

この章の結論

今回叩くべきなのは、

n8n ではない。

無邪気に制御系を公開する文化だ。

- 責任を引き受けない公開

- 理解を伴わない運用

- 覚悟のないグローバル化

CVSS 10.0 は、

それらすべてに突きつけられた数字だ。

第7章:反省点はシンプルだ

ここまでの話を、

「思想」や「姿勢論」で終わらせる必要はない。

情シスにとって重要なのは、次に同じ判断をしないことだ。

反省点は驚くほど少ない。

制御系は、最初から「閉じる」前提で設計する

n8n はもちろん、

Dify も同じ系譜に属する。

Dify は「LLM アプリケーション基盤」という顔をしているが、

実態は、

- プロンプト

- LLM 接続情報

- 外部 API

- 内部データソース

- 実行ロジック

を束ねる LLM 時代の制御系 だ。

つまり、

便利さの皮を被った中枢であり、

インターネットに無邪気に公開する前提のシステムではない。

制御系は、

- インターネットに晒さない

- 信頼境界の内側に置く

- 公開が必要な場合は、機能を極限まで削る

これがデフォルトであるべきだ。

「公開する理由」を言語化できないなら、公開しない

便利だから、流行っているから、では足りない。

情シスとして問うべきは、この一点だけだ。

それを公開しなければ成立しない業務は何か?

この問いに即答できないなら、

公開は不要だ。

PoC・検証環境ほど、厳しく扱う

PoC は実験だ。

実験は失敗する。

だからこそ、

- 外部到達性を断つ

- 本番データを使わない

- 権限を最小化する

これを怠ってはいけない。

「後で直す」は、

ほぼ確実に 直されない。

バイブコーディングを“外”に持ち出さない

理解していないコード

把握できていない依存関係

説明できない挙動

それらを含んだシステムを、

- 社外に公開し

- 業務の中核に据え

- 他人を巻き込む

これは技術の問題ではない。

態度の問題だ。

自分の手に負えないなら、

閉じろ。

ローカルで学べ。

検証で終わらせろ。

「オンプレ」「クラウド」の対立軸を捨てる

重要なのは場所ではない。

- 責任は誰が持つのか

- 侵害時に誰が止められるのか

- 影響範囲を誰が把握しているのか

この3点が明確なら、

オンプレでもクラウドでも成立する。

逆に、これが曖昧なら、

どこに置いても危険だ。

この章の結論

CVSS 10.0 は、

新しい教訓を提示したわけではない。

昔から分かっていた原則を、無視した結果を可視化した

それだけだ。

- 制御系は閉じる

- 理解できないものは外に出さない

- 覚悟なき公開は迷惑行為

この当たり前を、

もう一度、当たり前として扱う。

それが、今回の事件から得るべき

唯一にして十分な反省だ。

終章:これは予告であり、警鐘だ

今回の n8n の件は、

「不運な事故」でも

「OSS の限界」でもない。

起こるべくして起きた予告編だ。

ワークフローと LLM が結びついた現在、

制御系は爆発的に増えていく。

それは間違いないし、歓迎すべき流れでもある。

その中心にいるのが、

Dify のような存在だ。

Dify は危険ではない。

むしろ、今の OSS 界隈における 希望の星だ。

だが同時に、

最も慎重に扱われるべき種類のソフトウェアでもある。

問われているのは、技術ではない

この文章で繰り返し述べてきた通り、

問題はツールの名前ではない。

- n8n か

- Dify か

- まだ名前の付いていない次の何かか

それは本質ではない。

問われているのは、

自分の手に負えない制御系を、どこまで外に出す覚悟があるのか

という一点だ。

グローバルに放つということの意味

インターネットに公開するという行為は、

「便利に使えるようにする」ことではない。

- 世界中の攻撃者を相手にする

- 24時間365日、監視し続ける

- 事故が起きた時、責任を引き受ける

これらすべてを引き受ける宣言だ。

その覚悟がないなら、

閉じるべきだ。

最初から。

無邪気さは、最も高価な失敗になる

「知らなかった」

「PoC だった」

「みんなやっていると思った」

これらは、

制御系の世界では免罪符にならない。

自分の手に負えないものを

グローバルに放ち、

結果として人様に迷惑をかける。

それは挑戦ではない。

ただの無責任だ。

この事件から持ち帰るべきこと

CVSS 10.0 は、

新しい教訓を提示したわけではない。

昔から分かっていた原則を破った時、

どれほどの代償を払うことになるのかを、

数値で突きつけただけだ。

- 制御系は閉じろ

- 理解できないものは外に出すな

- 覚悟のないグローバル運用は慎め

それだけでいい。

この文章が、

誰かを叩くための記事として読まれるなら、それは本意ではない。

これから事故りかねない誰かが、

一歩立ち止まるための警鐘として

読まれることを願っている。

次に CVSS 10.0 を見るとき、

それが「またか」ではなく、

「避けられたはずだ」と思える世界であってほしい。

それだけだ。

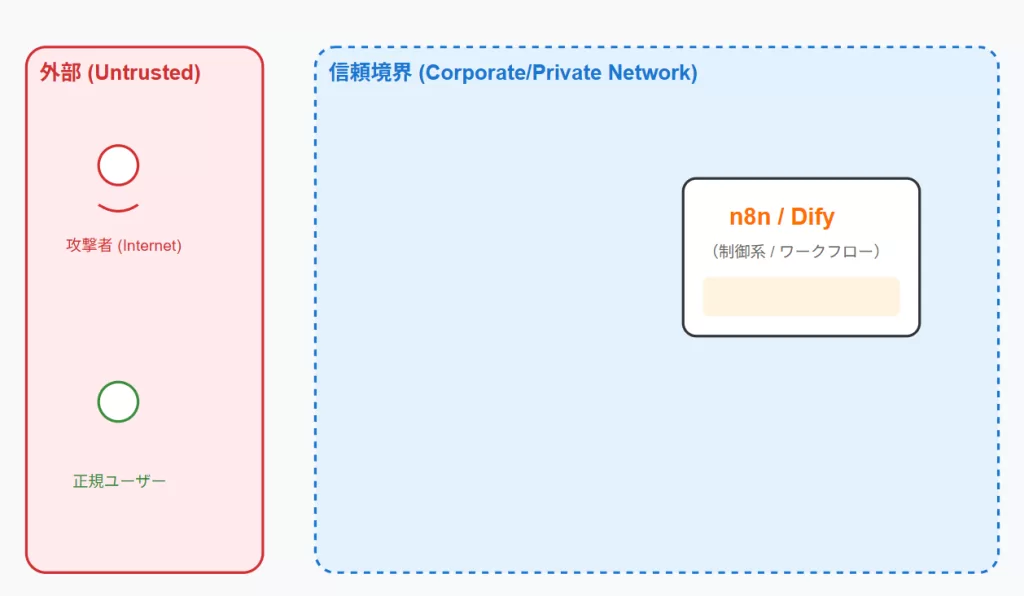

補足として

以下は、今回の件を

「防げた設計」の一例として整理したものだ。

この構成図のポイント

- 到達可能性の分離: 正規ユーザーは ZTNA (Zero Trust Network Access) や VPN を経由して、認証・認可を受けた上で初めて n8n にアクセス。これにより、インターネット上の不特定多数からは n8n が「存在しない」状態になる。

- Webhook Proxy の盾: 外部サービスからの通知が必要な場合も、n8n 本体を晒すのではなく、入力を検証・フィルタリングするプロキシのみを境界に置く。

- 爆発半径の極小化: 万が一 n8n に脆弱性があっても、攻撃者のパケットが n8n に届かないため、CVSS 10.0 の条件(ネットワーク経由・認証不要)が成立しなくなる。

ご参考まで。